El ‘malware’, que afecta a más de 100 países, realiza el secuestro exprés de datos y pide un rescate en bitcoins para liberar el sistema

Madrid

El virus informático (conocido como malware) que ha atacado a los equipos de la sede de Telefónica en Madrid afecta ya a varias decenas de países. El software realiza el secuestro exprés de datos y pide un rescate para liberar el sistema. Esto es lo que se sabe hasta ahora del ciberataque, que se ha extendido a escala global:

- El ataque es un ransomware: secuestra datos y pide un rescate por liberarlos.

- El pago en realidad no garantiza que se liberen los sistemas operativos.

- Se solicita un pago en bitcoins, la moneda virtual.

- El software es del tipo WannaCry.

- Ha tenido éxito en más de 100 países, según la empresa de seguridad informática Avast. Entre ellos están España, Taiwán, Rusia, Portugal, Ucrania, Turquía y Reino Unido, el más afectado.

- Ha paralizado algunos servicios en al menos 16 hospitales y centros de salud de Reino Unido.

- Afecta solo a Windows.

- La NSA, agencia de seguridad de Estados Unidos, había alertado de un fallo en Windows en un documento que filtró Wikileaks.

- Microsoft distribuyó un parche en marzo para solucionar el problema.

Fuente: elmundo.es

El ataque de ‘ransomware’ se extiende a escala global

España, Portugal, Reino Unido y Rusia, entre los afectados. Estos virus informáticos cifran la información de los ordenadores a cambio de un rescate

Un enorme ciberataque ha golpeado sistemas informáticos en decenas de países. El virus, conocido como ransomware, afectó, entre otros, a los equipos de la sede de Telefónica en Madrid, al sistema de salud británico o el ministerio del Interior ruso. El ransomware causa un secuestro exprés de datos y pide un rescate para liberar el sistema. En un tuit, Costin Raiu, el director global del equipo de investigación y análisis de Kaspersky Lab, empresa de seguridad informática, estimó que ayer se habían registrado más de 45.000 ataques en 74 países. De momento, ninguna infraestructura crítica ha resultado afectada.

So far, we have recorded more than 45,000 attacks of the #WannaCry ransomware in 74 countries around the world. Number still growing fast.

— Costin Raiu (@craiu) 12 de mayo de 2017

Ese tipo de virus, que al ser ejecutado aparenta ser inofensivo e imita a otras aplicaciones, es el más habitual y representa el 72,75% del malware, de los ataques maliciosos, según los últimos informes de las compañías Kaspersky Lab y PandaLab. Los análisis del Instituto Nacional de Ciberseguridad (Incibe) de España recogían que el softwaremalicioso que provocó el ciberataque a nivel global es un WanaCrypt0r, una variante de WCry/WannaCry. Tras instalarse en el equipo, ese virus bloquea el acceso a los ficheros del ordenador afectado pidiendo un rescate para permitir el acceso, y puede infectar al resto de ordenadores vulnerables de la red. WanaCrypt0r cifra archivos del disco duro con extensiones como .doc .dot .tiff .java .psd .docx .xls .pps .txt o .mpeg, entre otros, y aumenta la cuantía del rescate a medida que pasa el tiempo. “El cifrado de los archivos prosigue tras la aparición de la nota de extorsión, al contrario que en otros ataques, que no muestran la nota hasta que el cifrado se ha completado”, explicaba Agustín Múñoz-Grandes, CEO de s21Sec.

Jaime Blasco, director de los laboratorios de Alienvault en San Francisco, aportó algo de luz y tranquilidad. El ataque se paró tras la difusión de un parche de Windows por parte de Microsoft. El origen el ataque fue un exploit, como se denomina a los softwares enmascarados que corrompen el sistema. Se filtró como parte de shadow brokers, supuestamente los mismos archivos que Wikileaks acusaba a la NSA de usar en su última denuncia.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

— Jakub Kroustek (@JakubKroustek) 12 de mayo de 2017

Microsoft, preocupada por la difusión de este agujero, no había dado una respuesta oficial, pero sí contempla que la industria se replantee los criterios y formas en que se actualizan los programas para que la protección frente a vulnerabilidades no dependa tanto de voluntad humana, como de automatismos. Uno de los afectados en Londres explicaba en un hilo de los foros de Reddit, la situación: “Citas, tratamientos, resultados… Los responsables han ido a por miles de personas vulnerables y deben ser tratados como terroristas”.

“Este tipo de ataques afecta a todo el mundo, pero hemos visto cómo los delincuentes tratan de ir a por empresas, ya que poseen información valiosa por la que están dispuestos a pagar un rescate”, indica el estudio de Panda. Algunos expertos en ciberseguridad, como Jakub Kroustek, afirmaban en las redes sociales que habían rastreado hasta 50.000 ataques de WannaCry. Este mismo experto aseguró en el blog de su compañía, Avast, que observaron la primera versión de este virus en febrero y que habían encontrado el mensaje de rescate escrito en 28 idiomas.

Ataque en Portugal

Se ha registrado un ataque informático en Portugal que se ha centrado en empresas de comunicación y en la banca, y según fuentes de la investigación, incluye a PT, Caixa Geral de Depósitos y BPI, aunque las entidades no lo han admitido, informa Javier Martín desde Lisboa. Pese a que el ataque es muy amplio, tan solo Portugal Telecom ha admitido sufrirlo: “Todos los equipos técnicos están asumiendo las diligencias necesarias para resolver la situación, habiéndose activado todos los planes de seguridad. La red de los servicios de comunicación fija, móvil, internet y televisión no fueron afectados”, dice la operadora. Los atacantes piden rescate para el desbloqueo de los ordenadores bloqueados, y lo quieren en moneda virtual, bitcoin, que en esto días precisamente ha llegado a su cotización récord, 1.800 dólares, y cuyas transacciones no dejan rastro. El mensaje en portugués advierte que la cifra de rescate (300 dólares) se duplicará a los tres días y que si antes de siete días no pagan, los ficheros quedarán destruidos. Según la empresa de seguridad S21Sec, el ataque afecta a ordenadores con versiones de Windows y programas muy populares, como Word y Excel, también de Microsoft, y los expertos recomiendan utilizar «de manera inmediata» el parche de seguridad MS17-010.

Según Eusebio Nieva, director técnico de Check-Point en España y Portugal, el ransomware es la estrategia más utilizada para atacar a las grandes empresas. “Los hackers piden que el rescate se realice a través de un pago digital que no se pueda rastrear”, decía Nieva. El experto explica que ese software maligno puede llegar a un sistema de manera simple, desde un correo electrónico con una factura falsa, por ejemplo, hasta una técnica conocida como watering hole, que en el caso de las grandes compañías, infecta una página (generalmente de la red intranet) a la que los trabajadores o usuarios acceden con frecuencia. “Esa es la forma más rápida para una distribución masiva”, afirmó.

Rescate sin garantías

El experto señalaba, sin embargo, que el pago de un rescate no es garantía de que se pueda recuperar la información cifrada por el virus: “La posibilidad es de entre un 30% y un 40%”. Pero, ¿cómo es posible protegerse de esos ataques? El experto sostiene que, en la era en que los malware han dejado de ser obra de atacantes individuales para convertirse en una red industrializada que genera dinero, los tradicionales programas de antivirus ya no son suficientes. Los más punteros de protección, según Nieva, son los programas de anti-APP o sandbouxing, que rastrean el comportamiento del sistema o de la red de información, identifican cualquier software malicioso y lo eliminan.

“El sandboxing es el que mejor funciona. Cuando llega un documento por correo, por ejemplo, el sistema lo abre en un entorno virtual y si detecta algo sospechoso, lo elimina antes de que llegue al usuario”, explica el experto. El problema, según el experto, es que se trata de un modelo reciente y muchas empresas los utilizan simplemente como un sistema de detección en vez de protección.

El Gobierno de España emitió ayer un comunicado en el que orientaba a los posibles afectados sobre cómo aplicar los últimos parches de seguridad publicados en los boletines de mayo.

Qué hacer en caso de ciberataque

Cómo recuperar los datos cifrados: El Incibe, a través del CERT de Seguridad e Industria (CERTSI), dispone de un servicio gratuito de análisis y descifrado de ficheros afectados por ciertos tipos de ransomware. La víctima puede contactar con el servicio a través del correo [email protected].

¿Pagar sirve para recuperar los archivos? El Incibe recomienda no pagar el rescate, porque no existen garantías de recuperar los datos y la víctima puede sufrir ataques posteriores. El Instituto también señala que esa práctica fomenta el negocio de los ciberdelicuentes, que pueden empezar a pedir cifras más altas, una vez efectuado el primer pago.

Cómo desinfectar el ordenador: Para eliminar la infección se podría utilizar cualquier antivirus o antivirus auto-arrancable actualizado. Es recomendable realizar un clonado previo de los discos (copia de la información del disco duro en otro soporte), según la importancia de los datos afectados. El clonado también es importante para interponer una denuncia, pues todos los archivos serán necesarios para la investigación, además es muy probable que exista alguna herramienta capaz de descifrarlos en el futuro.

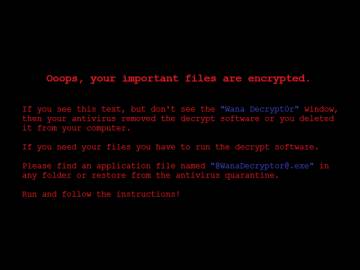

El virus tiene una particular forma de actuar. Después de cifrar los ficheros del disco duro, WanaCrypt0r cambia el nombre de los nombres de las extensiones de los archivos afectados por .WNCRY. Después, el virus hace saltar a la pantalla el siguiente mensaje: “Ooops, tus archivos importantes están encriptados” y solicita el rescate de 300 dólares (274 euros, aproximadamente) en bitcoins (un tipo de moneda digital) para liberarlos. El mensaje incluye instrucciones sobre cómo realizar el pago y un cronómetro.

“Este ataque demuestra una vez más que el ransomware es una poderosa arma que puede utilizarse contra los consumidores y las empresas por igual. El virus se vuelve particularmente desagradable cuando infecta instituciones como hospitales, donde puede poner la vida de las personas en peligro”, afirmaba Avast en un comunicado.

Fuente: elpais.com

Ransomware: Más de 200.000 víctimas en 150 países

El ataque, que comenzó el viernes con el virus Wannacry perturbó el funcionamiento de hospitales británicos, empresas como Renault, Telefónica y FedEx, el sistema bancario ruso y universidades de Grecia e Italia.