.

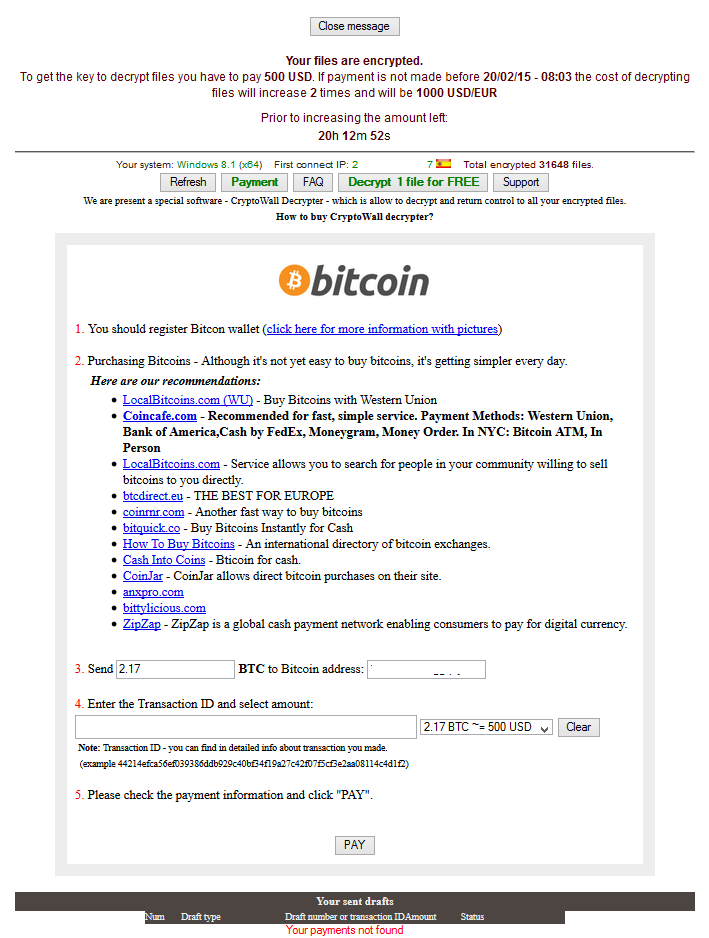

Con este mensaje en pantalla empieza todo

En octubre de 2014 alertamos de CryptolockeR, un virus capaz de desestructurar a todo un país:

– En efecto, si atacan por ejemplo a un banco y encriptan todas sus cuentas los clientes no podrían sacar su dinero hasta que se restablecieran las copias de seguridad y “caería en picado en la Bolsa -sería como un ‘corralito-‘”.

– Podría servir también para que una empresa hundiera a la competencia.

Hace solo unos días lanzábamos un post sobre «Bitcoins y Notariado«. Llega ahora el momento de recoger velas, de hacer ver al de seguro bienintencionado Luis Iván Cuende, y a tantos otros como él, el más que posible abuso por terceros de la libertad que la tecnología proporciona. Así las cosas, la anarquía, aún deseable, sería sólo una utopía dado que no lograría erradicar el poder: contribuiría, a lo sumo, a cambiarlo de manos. De ahí que un servidor se vea abocado al «Estatus de Derecho«. Estatus que no necesariamente habría de montarse a nivel estatal. ¿Por qué no europeo? En un mundo de fronteras cada vez más difíciles, lo queramos o no, tu bienestar depende del mío; y viceversa.

23-02-2015 | La redacción de Notin

La verdad, la verdad, cuanto ves lo organizado que está todo…

La verdad, la verdad, cuanto ves lo organizado que está todo…

– una moneda con la que se puede comprar y vender sin control alguno, libre de impuestos;

– un mail corriente, como el tuyo, pero generado en un país que le permite ser portador de cualquier contenido;

– negocias tranquilamente con los secuestradores de tú a tú, con amabilidad, ”que si me pagas antes de dos días, que si no me pagas te cobro el doble”, como si estuvieras contratando los servicios de un profesional cualquiera (no es nada personal, solo negocio);

– te sabes capacitado para hacer lo propio, para desarrollar un software así en un par de tardes;

… te asaltan las dudas, ¡ te dan tanta rabia !

Si sonara la flauta, podrías ingresar una ingente cantidad de dólares, dar un minúsculo paso en tu profesión pero un gran paso para tu bolsillo. Los ingleses, cuando se dieron cuenta que España se quedaba con todas las riquezas de América, se hicieron piratas… y no les ha ido tan mal.

Estamos ante la feliz idea de un pirata que cada vez llevan a efecto más personas/empresas de extorsión. Insisto en que el producto es muy sencillo de crear:

.

1- Se trata de usar un algoritmo de encriptación de archivos de software libre que está a disposición de cualquier persona en la red: para más inri, el suministrado por la propia NASA, que es indescifrable y el preferido por estas mafias.

2- Con este software te compilas un sencillo ejecutable que recorra todas las carpetas de tu equipo, también las compartidas en red, y encripte todo bicho viviente.

3- Le damos al programita una apariencia angelical de documento de Word, Pdf, Excel o de cualquier otro fichero de trabajo común en una oficina (*.doc, *.docx, *.xls, *.ppt, *.psd, *.pdf, *.eps, *.ai, *.cdr, *.jpg, etc).

4- Lo adjuntamos en un email a con un texto coloquial como “Aquí te mando la factura”, “Enviamos información requerida”, “Enviamos documentación”, en el idioma del país que elijas como víctima.

5- Conseguimos mails de una lista de distribución, efectivamente distribuimos, y ¡a hacer caja! , a esperar que en un descuido alguien de alguna oficina remota que no haya dormido bien la noche anterior, al abrir el archivo adjunto, active la bomba.

.

A partir de ese momento se propagará por la red y poco a poco hará una copia encriptada de todos los ficheros en carpetas comunes y carpetas propias de cada usuario.

Cuando el virus piensa que ha encriptado una buena cantidad de información, borra los ficheros originales y deja unas leyendas en todas las carpetas para que nos podamos comunicar con nuestros secuestradores y negociemos un rescate.

- Si tenemos copias de seguridad, se borra todo, se limpia el virus, se sustituye por las copias y aquí no ha pasado nada.

- Si no es así, que es lo que tristemente suele ocurrir porque solo nos acordamos de Santa Rita cuando truena, hay que ponerse en contacto via email con los secuestradores y enviarles un fichero encriptado y otro con la “clave pública” (generada ex profeso para nosotros) que de recuerdo nos habrá dejado el virus. Como si del envío de una oreja del rehén se tratara, nos devolverán el fichero desencriptado como demostración de que “sí se puede, sí se puede”. A partir de ahí comienza la negociación para ver cuánto nos cobrarán por enviarnos una “clave privada” con la que podamos desencriptar el resto de los ficheros… con solo ejecutar un pequeño ejecutable que también se ha encargado el virus de dejarnos de regalo en todas y cada una de las carpetas de nuestro disco.

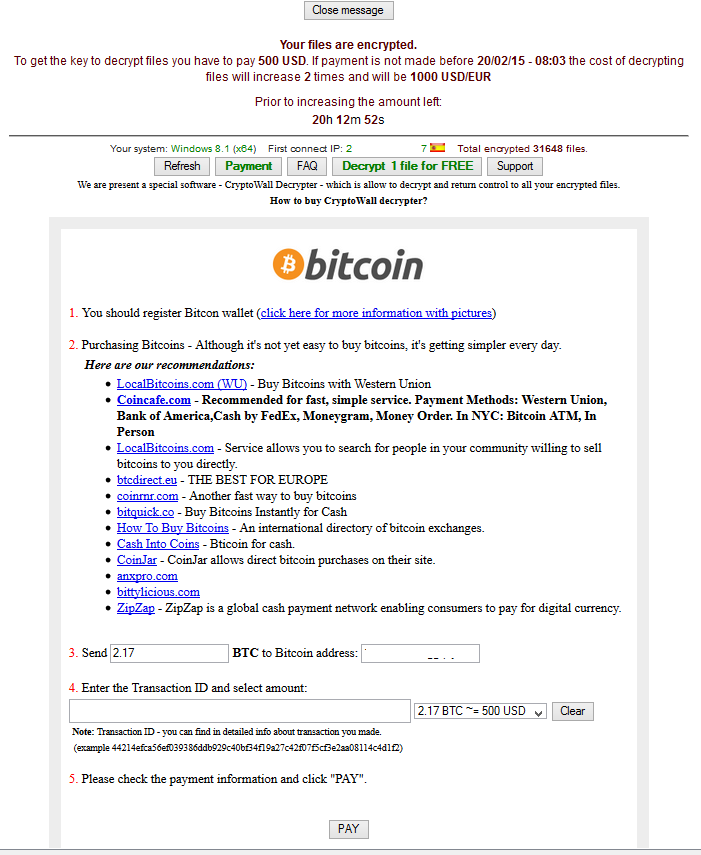

Si decidimos pagar, nos envían un número de cuenta donde tenemos una semana para ingresar los 2.17 BC (BITCOINS), que vienen a ser unos 500 dólares, según cotización del BC. Fluctúa bastante, ayer estaba a 217,00 € el BC, hoy cotiza a 212,80 €; en tres años pasó de 60 céntimos de dólar a 1.120 dólares. A partir de ahí un proceso de aproximadamente unas 48 horas entre el envío de los BITCOINS, reenvíos por el universo financiero para no dejar rastro del dinero, comprobación de los secuestradores de que hemos pagado el rescate, generación y envío del ficherito con “clave privada” a nuestro mail.

Hay que rezar un poco para que no se pierda el dinero, lo que hará que nunca llegue la tan ansiada “clave privada”, algo que en ocasiones ha ocurrido. Por lo demás, no hay garantía de nada, como en cualquier secuestro de verdad. Si recibimos la “clave privada” y funciona, la historia habrá acabado felizmente.

Todos los antivirus presumen de que pueden detener el virus, pero no es del todo verdad. Detienen una versión concreta, el Cryptoloker, CryptoDefense, CryptoWall 2.4, 3.0, .., da lo mismo, cada día hay nuevas mutaciones del virus, cada día hay más informáticos en el mundo creando nuevas versiones, robando mails y distribuyendo el regalito. Es un negocio redondo en los países del Este: 500 dólares es mucho dinero, merece la pena. Si trabajas en una empresa que se dedica a esto, te independizas y montas otra por tu cuenta, y así sucesivamente.

Para perseguir a los delincuentes desde nuestro país haría falta colaboración en los países de origen, si es que se conocen realmente. Claro que, visto con perspectiva empresarial, ¿por qué habría de de perseguir la policía en dichos países a tales delincuentes? Se trata al fin y al cabo de empresas exportadoras que atraen divisas. Mejor otorgarles soterradas -para no suscitar cruzadas internacionales- patentes de corso.

Se puede prevenir pero no habrá nunca una solución al virus que no sea el propio sentido común de los usuarios. Abrir un archivo que no conocemos, aunque tenga la apariencia de un archivo de Word proveniente de un correo desconocido por nosotros, es simplemente un suicidio. Si no vamos por ahí pinchándonos con todas las jeringuillas que encontramos en la calle, ¿porque metemos en nuestro sistema, donde hay datos tan importantes que no nos pertenecen a nosotros, un virus tan dañino? En nuestro equipo de casa podemos hacer lo que nos plazca, pero debemos respetar el entorno en el que trabajamos: el equipo de la oficina es una puerta abierta al mundo que hay abrir solamente a aquello que nos ofrezca garantías.

Mientras haya usuarios que abran ficheros adjuntos que vienen en un email por despiste, habrá negocio. Y tanto, que ya no solo el virus viene por mail sino que aparece como troyano, se inserta en las páginas WEB que visitamos con una excusa de actualizar JAVA o cualquier otra minucia. Se incluye en las macros dentro del propio documento de Word con lo que la simple visualización del documento arranca el proceso de ejecución del virus y más, muchas más formas que están ahora mismo estudiando los secuestradores de datos, porque han descubierto UN GRAN NEGOCIO.

El problema es de enorme calado. Hasta ahora los virus solo hacían daño, era una especie de juego entre los que se divertían creándolos y aquellos otros a quienes tocaba defenderse de ellos como podían. Corrió incluso una leyenda negra de que eran las propias casas que fabricaban los antivirus las que los creaban para potenciar el negocio. Ya no es así. Ahora hay dinero inmediato de por medio, los antivirus están anulados en el mismo momento que encuentran el remedio ante otra mutación y no existe solución alguna que no sea validar todo aquello que introducimos en nuestro equipo.

¿Qué hacer?

La invasión es digital y las fronteras que tenemos que levantar deben ser digitales. Pero esta vez no las puede levantar nuestro país, tenemos que levantar nuestra propia frontera personal porque estamos en un mundo tecnológico globalizado donde nuestro único espacio lo tenemos que proteger nosotros.

El Equipo de NOTIN ha desarrollado un sistema de bloqueo directo y de monitorización con todos los clientes de sus notarías que previene y minora los efectos dañinos del virus. Se aconseja la copia a dispositivos externos periódica (semana, quincenal, mensual) o un sistema de copias de seguridad ONLINE. Nuestro sistema REETRO realiza copias diarias de datos en la nube, con la posibilidad de recuperar el estado de los datos con hasta cincuenta días de antelación (30€/mes para 50 Gigas de espacio reservado).

En suma, le recomendamos que tome de inmediato conciencia de su problema. Piense qué y con quien hacer. Y hágalo.

Guía para desinfección: http://www.pcrisk.es/guias-de-desinfeccion/7401-cryptowall-virus

CryptoWall es un malware que cifra ciertos archivos en su equipo (y seguro borrar los originales) y, una vez activado, exige una multa alrededor de 500 € como rescate para proporcionar la clave de descifrado. Se le pedirá que pague en Bitcoins digitales en alrededor de 170 horas (casi una semana completa). Después de ese período, la tasa se eleva a 1000 €.

Podría preguntarse ¿por qué las autoridades no bloquean sus métodos de financiación económica? Utilizan una única identificación de monedero para cada víctima en sus propios servidores de anonimato Tor. Para que el usuario sea capaz de pagar el rescate, tiene que usar un TOR -como conexión llamada Web-to-TOR. Cada puerta de enlace TOR redirige a la víctima a la misma página web con las instrucciones de pago. Los comandos de control y la comunicación se hace ahora utilizando Internet Project Invisible (I2P) en lugar de Tor.

La infección se puede producir de varias maneras. La más común es con un ataque de phishing, pero también puede estar en archivos adjuntos de correo electrónico y archivos PDF. El kit de software malicioso también abusa de diversas vulnerabilidades en equipos no actualizados: Flash, Java, navegadores y otras aplicaciones.

Pantalla al ser infectado por CryptoWall

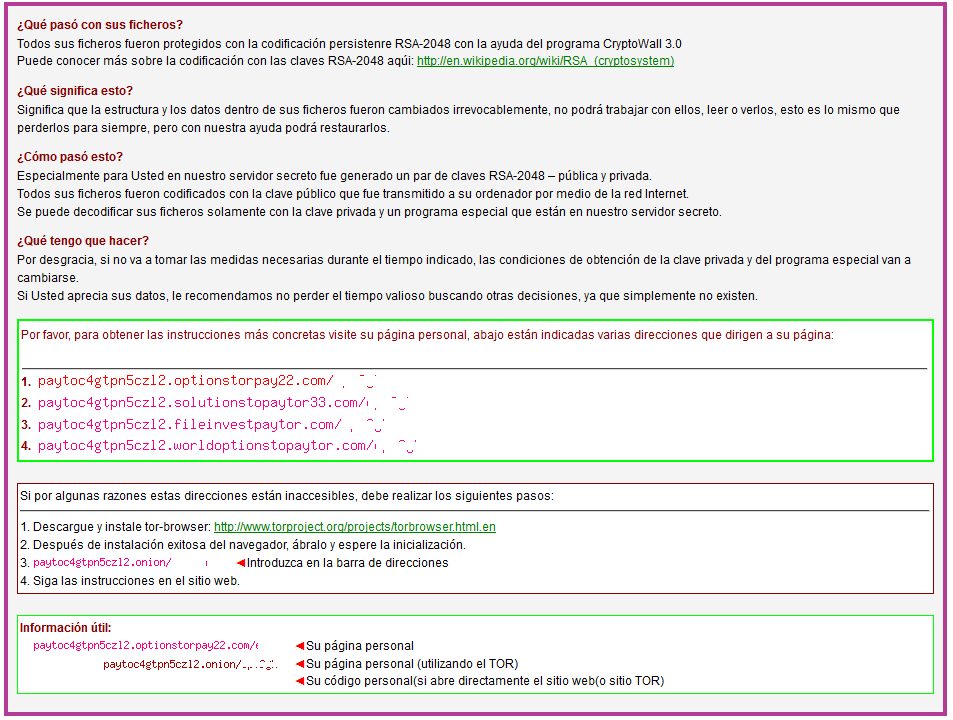

Pantalla de acceso al gestor de pagos

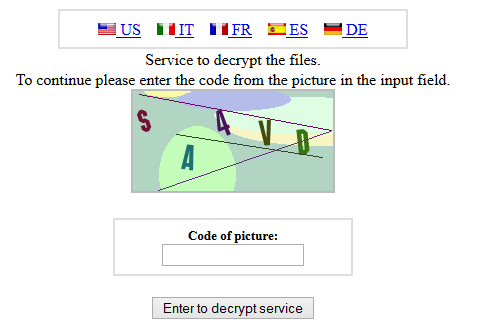

Pantalla para la gestión del pago

Banco de Bitcoins recomendado para el pago si estas en Europa: https://btcdirect.eu/es-es